조직 IT시스템의 기밀성, 무결성, 가용성을 침해하고, 보안정책을 위반하는 침입 사건을 사전 또는 사후에 감시, 탐지, 대응하는 보안시스템.

차단 방법 :

정보 수집

정보 가공 및 축약

침입 분석 및 탐지

보고 및 조치

정보 수집

- 침입 탐지를 위한 근원적인 자료들을 수집(raw data)

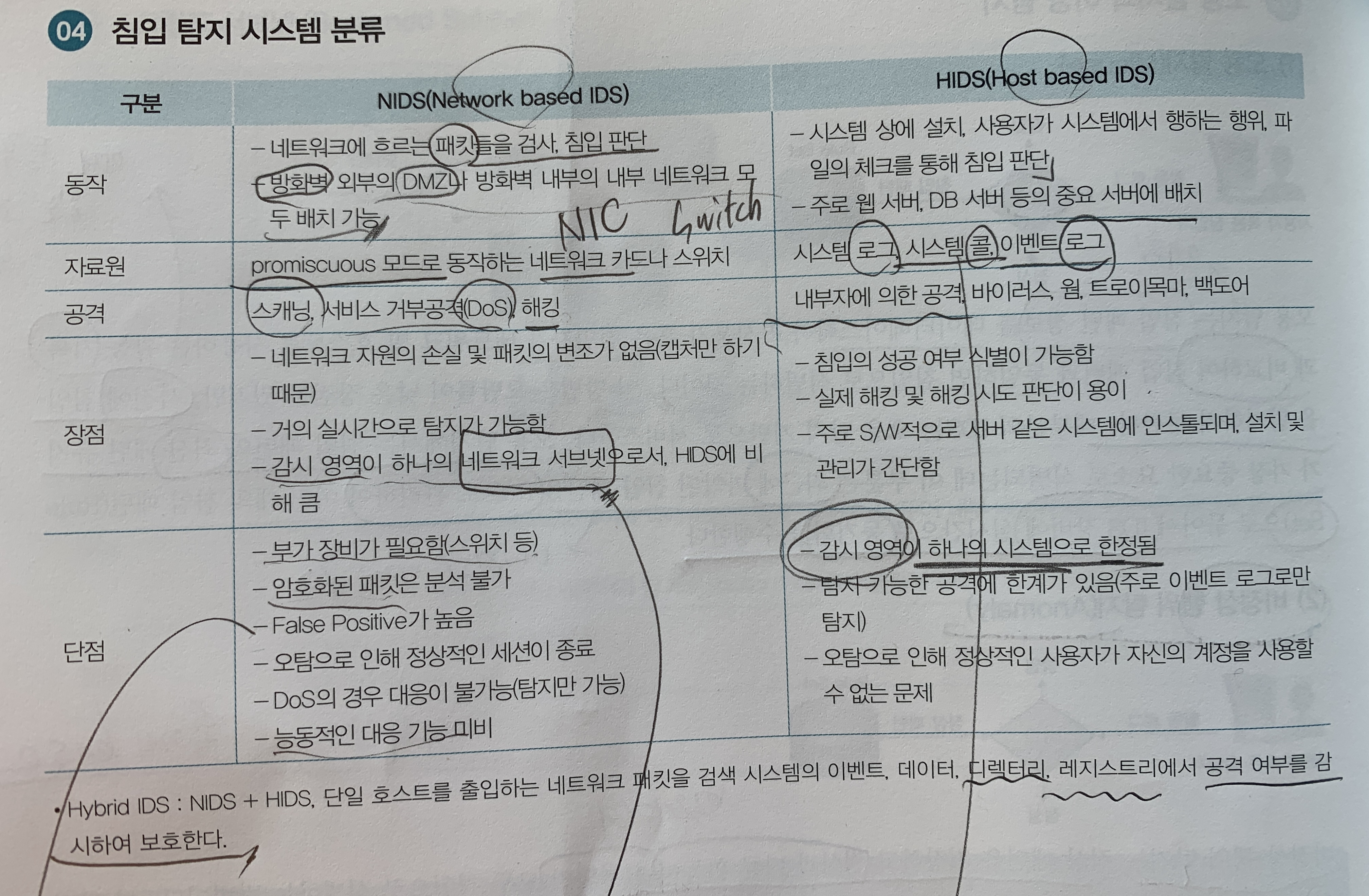

- 자료원에 따라 NIDS와 HIDS로 나누어짐

정보 가공 및 축약(정제)

- 불필요한 정보 제거(침입과 관련 없는 정보 제거)

- 침입 판정을 위한 최소한의 정보만 남김(분석의 복잡도 감소)

침입 분석 및 탐지

- 축약된 정보를 기반으로 침입 여부를 분석, 탐지

- 방식에 따라 오용탐지와 비정상 행위 탐지로 나누어짐

보고 및 조치

- 침입 탐지 후 적절한 보고 및 대응 조치

- 다른 보안장비(방화벽) 등과 연계

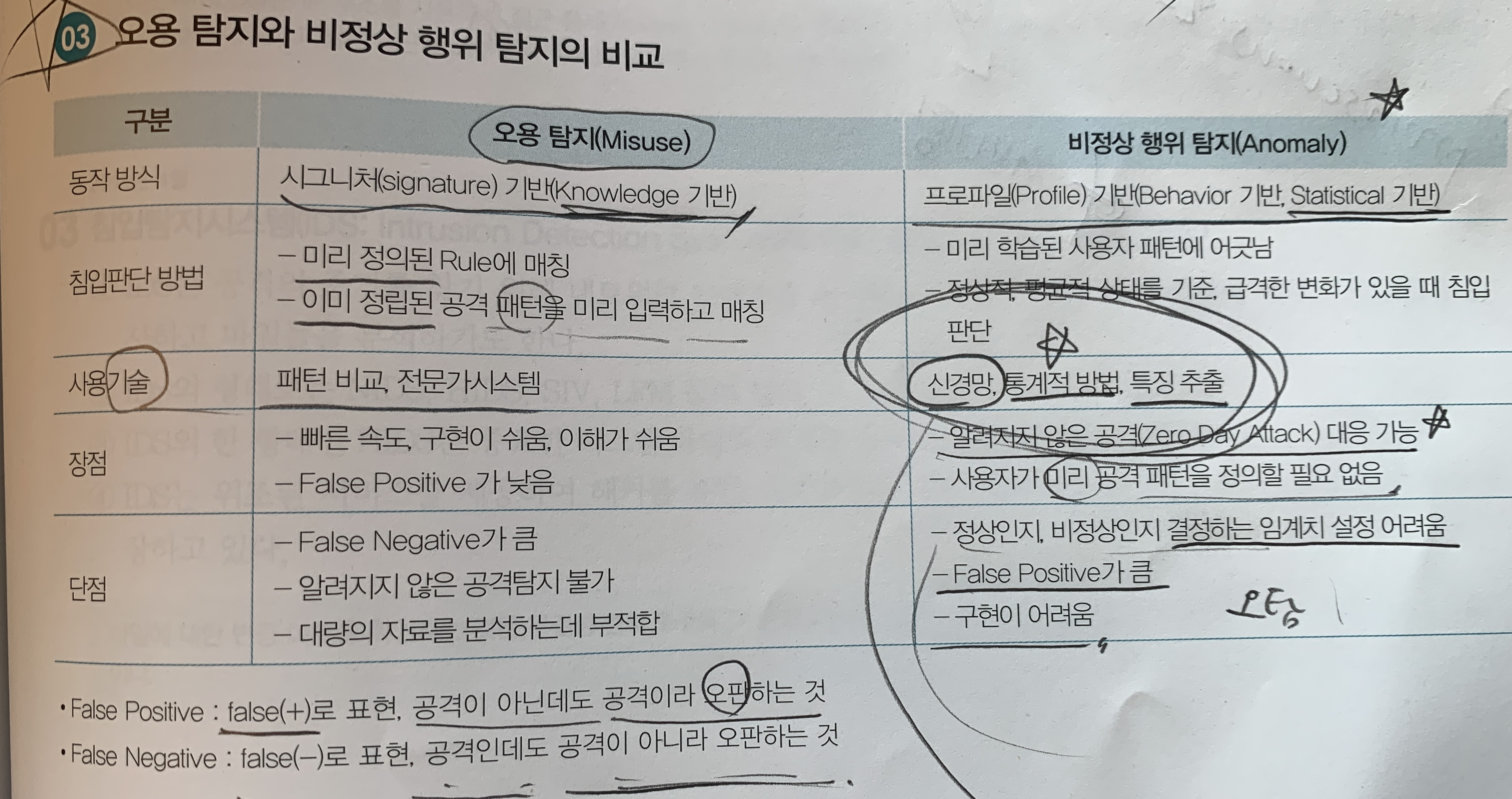

오용 탐지 vs 이상 탐지

오용 탐지 : 시그니처 기반(Knowledge 기반)

침입 패턴 정보를 데이터베이스화. 침입 패턴과 동일하면 침입으로 식별. 오탐률 낮은 장점 있지만, 사전 침입 탐지 불가.

오용 탐지에서는 침입 패턴의 최신 패턴 유지가 가장 중요한 요소. 최근 파악된 침입 패턴을 룰로 관리하여 여러 개의 침입 패턴(Rule Set)으로 묶어서 IDS 장비에 실시간으로 동기화 수행.

비정상 행위 탐지 : 프로파일 기반(Behavior 기반, Statistical 기반)

머신러닝 기법 사용한 비정상 행위 탐지

비정상 행위 탐지는 정상 패턴을 저장하고 정상과 다른 활동이 식별되면 모두 침입으로 식별.

IDS 는 위조된 서비스를 제공하여 해커를 유인, 혼란스럽게 하는 가짜 네트워크인 Honeypot으로 개념을 확장하고 있다.

'정보보안' 카테고리의 다른 글

| [정보보안] 드라이브 다운로드 공격(Drive By Download) (0) | 2023.05.18 |

|---|---|

| [정보보안] 라이센스 정리 (0) | 2021.04.25 |

| [정보보안] SSL/TLS 인증서 (0) | 2020.06.07 |