TCP 네크워크 패킷의 SYN 비트를 이용한 공격 방법으로 너무 많은 요청이 오도록 해서 대상 시스템이 Flooding하게 만들어 대상 시스템의 메모리가 바닥나게 하는 것.

서버 별로 한정되어 있는 동시 사용자 연결 수가 있는데 존재하지 않는 Client가 접속한 것처럼 하여 다른 사용자가 서비스를 받지 못하도록 하는 공격이다.

TCP 초기 연결 과정(3way handshake) 이용, SYN 패킷을 요청하여 서버가 ACK 및 SYN 패킷을 보내게 한다. 전송하는 주소가 무의미한 주소이며, 서버는 대기상태이고, 대량의 요청 패킷 전송으로 서버의 대기 큐가 가득 차서 DoS 상태가 된다.

SYN 패킷을 많이 만들어 전송해서 서버에 부하를 유발.

TCP control flag 에서 SYN 을 1로 설정하고 전송하는 것이 TCP 연결 요청이다.

Flags : 0x002 (SYN)

SYN:Set

TCP/IP의 취약점을 이용한 서비스 거부(DoS, Denial of Service) 공격 방식 중 하나.

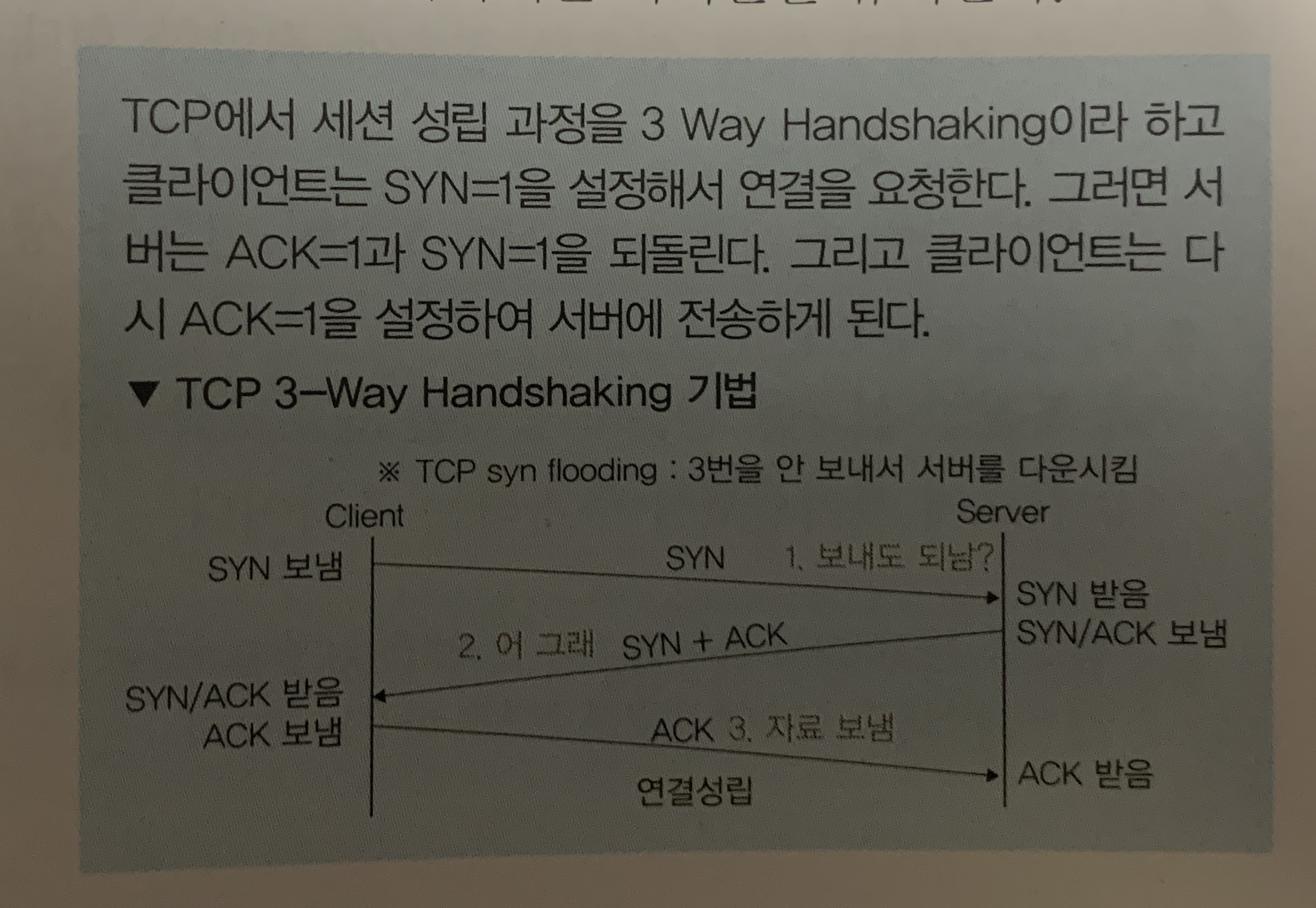

TCP/IP 네트워크는 3-way-handshake 과정을 통해 클라이언트가 원격지 서버와 연결을 시도하고, 원격 서버에서 보내온 응답문자에 응답한 후 연결이 이루어진다.

그러나, 클라이언트의 응답 문자(ACK)가 없으면 서버에서는 클라이언트의 접속 정보를 잠시 운용 기록에 쌓아 두는데, 이러한 요구가 증가했을 경우 시스템은 운용 기록 공간을 충분히 확보하지 못하게 되고, 결국 네트워크 중단으로 이어져 DoS(Denial of Service)가 일어난다.

==3 way handshake

session 성립은 TCP 3 way handshake 응답 확인 방식이라 한다.

실제 순서번호는 송신 호스트에서 임의로 선택된다.

송신 호스트는 데이터가 성공적으로 수신된 것을 확인하기까지는 복사본을 유지한다.

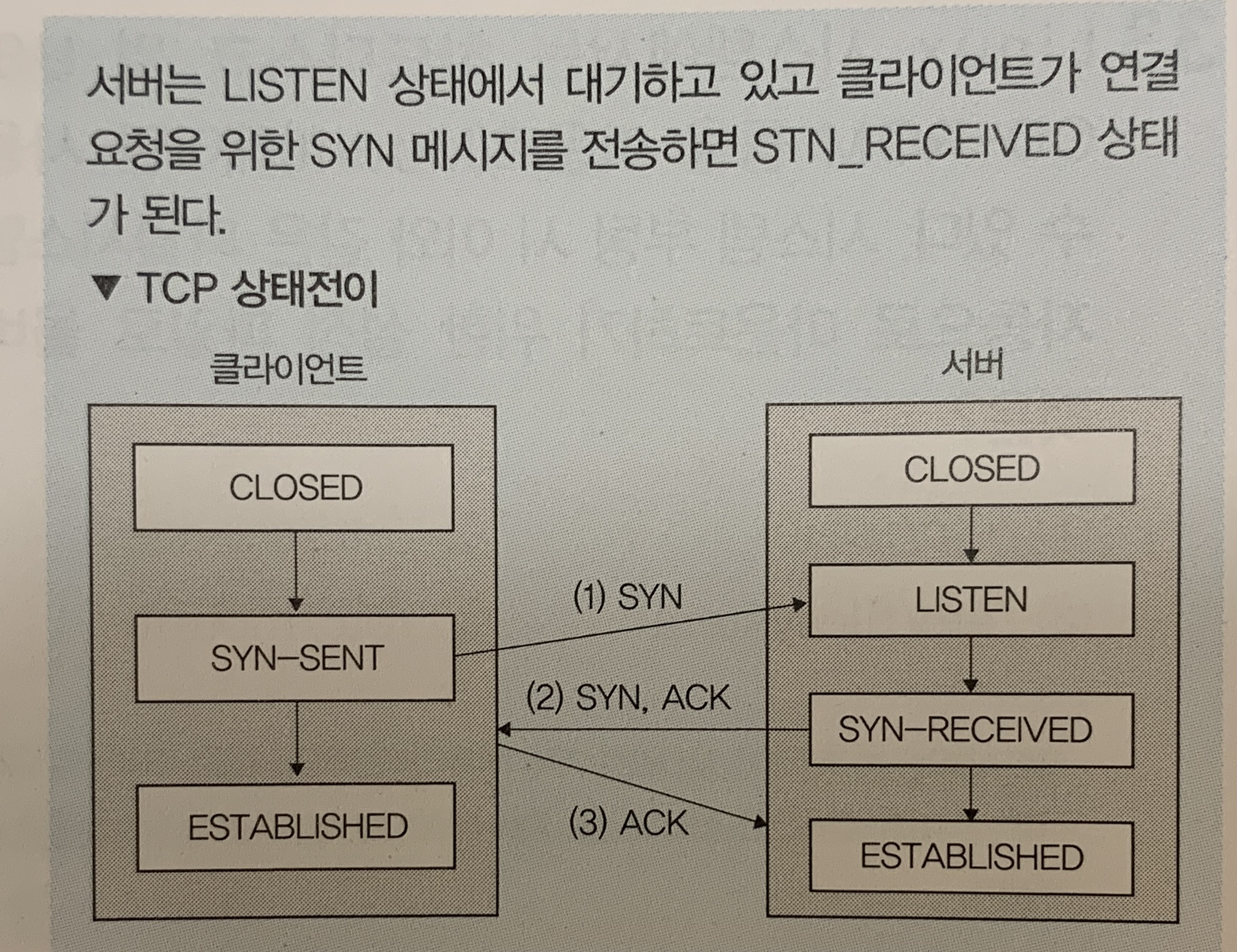

SYN 요청 보내고 자기는 SYN-SENT 상태고

서버는 LISTEN 상태였다가 SYN 요청들어오면 SYN-RECEIVED 상태가 되었고 다시 응답으로 SYM, ACK를 반환

다시 클라에서는 서버에 ACK보내는데 SYN은 수거하고 (니 메시지 확인했다는 의미로)

최종적으로는 서버의 상태는 ESTABLISHED로 된다.

'시험 등 > 정보보안기사' 카테고리의 다른 글

| [정보보안기사] Web exploit toolkit (0) | 2023.01.18 |

|---|---|

| [정보보안기사] 완전 순방향 비밀성(PFS, perfect forward secrecy) (1) | 2023.01.17 |

| [정보보안기사] Slack space area (0) | 2023.01.17 |

| [정보보안기사] Sybil attack (0) | 2023.01.17 |

| [정보보안기사] Spear phishing (0) | 2023.01.17 |